O Parlamento Angolano voltou a discutir e votar, capítulo por capítulo, a Proposta de Lei sobre a Mineração de Criptomoedas e Outros Ativos Virtuais. As discussões decorreram em sede da 1ª, 2ª e 5ª Comissões (Assuntos Jurídicos, Segurança e Ordem Interna, Economia e Finanças) e prolongaram-se por quase duas horas, dado o facto de os deputados optarem por votar alínea a alínea.

Durante a análise do documento, os parlamentares apresentaram algumas inquietações, tendo o deputado do partido com maior número de assentos António Paulo esclarecido que a Lei parece não ter uma correspondência entre o problema que se pretende resolver, que é “criminalizar a mineração”, que afeta o nosso sistema elétrico e de igual modo o sistema de energia, que levanta problemas de segurança nacional.

“A mineração que tem sido feita até agora não tem nada a ver com moedas digitais ou criadas em Angola, ou licenciadas pelo Banco Central. Portanto, nós queremos resolver um problema que não se enquadra no objeto do artigo n.º 1º desta Lei. Eu penso que essa questão devia ser melhor clarificada”, argumentou.

MAIS: SIC prende grupo chinês por mineração de criptomoedas em Luanda

Para a também deputada do mesmo partido com maior número de assentos Lizete Gonga, o estudo das criptomoedas torna-se difícil no sistema jurídico angolano.

“É verdade que podemos fazer estudos comparados com outras realidades, mas, para nós, nessa fase é muito difícil. Temos a questão da segurança nacional, o branqueamento de capitais, o terrorismo, também são assuntos que temos que ver, além da lavagem de dinheiro”, atirou.

Não se sabe ao certo se, durante as discussões efectuadas por cada uma das comissões e nas votações por cada alínea, houve alterações da referida proposta de lei, mas há garantias de que a proposta de Lei já se encontra aprovada nestas especialidades e que a qualquer momento será submetido ao Plenário da Assembleia Nacional para a sua referida aprovação.

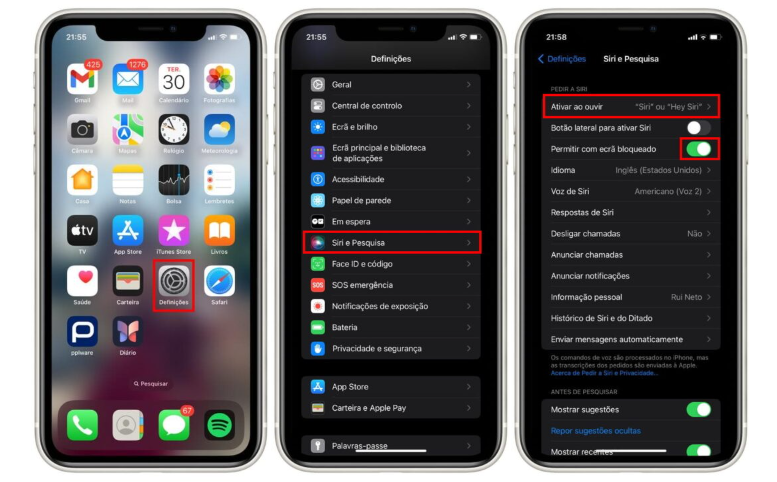

Esta dica consiste em dois momentos cruciais. O primeiro passa por permitir a ativação da Siri mesmo quando o iPhone está bloqueado. Desta forma, e caso seja necessário, pode ativá-la e pedir-lhe que abra a aplicação da câmara mesmo à distância.

Esta dica consiste em dois momentos cruciais. O primeiro passa por permitir a ativação da Siri mesmo quando o iPhone está bloqueado. Desta forma, e caso seja necessário, pode ativá-la e pedir-lhe que abra a aplicação da câmara mesmo à distância.