Investigadores da Kaspersky alertam para campanha em curso levada a cabo por um grupo avançado de ameaça persistente (APT) chamado ToddyCat, cujo objetivo é comprometer múltiplos servidores Microsoft Exchange a usar dois programas maliciosos: o backdoor Samurai e o Ninja Trojan. A campanha visava principalmente a administração pública e setor militar na Europa e na Ásia.

ToddyCat é um grupo APT relativamente novo e sofisticado, cuja atividade foi detetada pela primeira vez por investigadores da Kaspersky em Dezembro de 2020, quando levou a cabo uma série de ataques aos servidores-alvo da Microsoft Exchange. Entre fevereiro e março de 2021, a Kaspersky observou uma rápida escalada quando o ToddyCat começou a explorar a vulnerabilidade do ProxyLogon nos servidores Microsoft Exchange para comprometer múltiplas organizações em toda a Europa e Ásia.

ToddyCat é um grupo APT relativamente novo e sofisticado, cuja atividade foi detetada pela primeira vez por investigadores da Kaspersky em Dezembro de 2020, quando levou a cabo uma série de ataques aos servidores-alvo da Microsoft Exchange. Entre fevereiro e março de 2021, a Kaspersky observou uma rápida escalada quando o ToddyCat começou a explorar a vulnerabilidade do ProxyLogon nos servidores Microsoft Exchange para comprometer múltiplas organizações em toda a Europa e Ásia.

A partir de Setembro de 2021, o grupo moveu a sua atenção para as máquinas desktop relacionadas com o governo e entidades diplomáticas na Ásia. O grupo atualiza constantemente o seu arsenal e continua a realizar ataques em 2022.

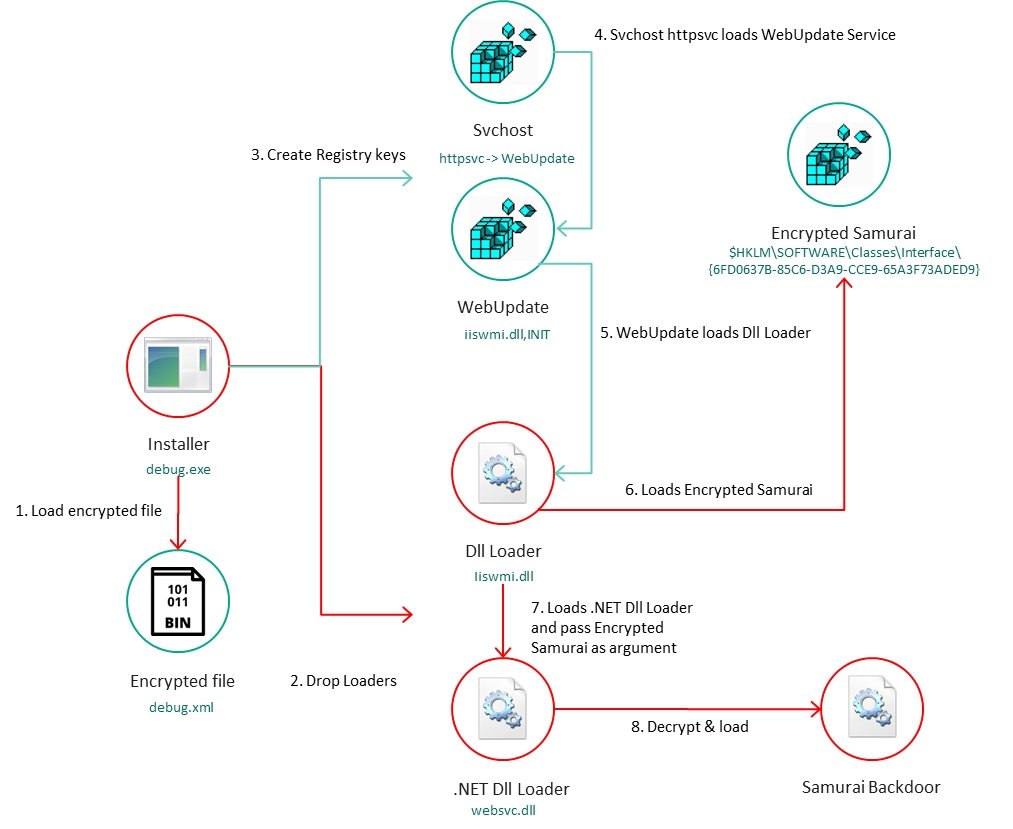

Embora não seja claro qual é o vetor inicial de infeção para as atividades mais recentes, os investigadores realizaram uma análise minuciosa do malware utilizado nas campanhas, concluindo que o ToddyCat utiliza o backdoor Samurai e o Ninja Trojan, duas sofisticadas ferramentas de ciberespionagem concebidas para penetrar profundamente em redes alvo, ao mesmo tempo que mantém persistentemente a sua furtividade.

O Samurai é um backdoor modular, utilizado na fase final do ataque que permite ao atacante administrar o sistema remoto e mover-se lateralmente dentro da rede comprometida. Este malware destaca-se porque utiliza múltiplos fluxos de controlo e declarações de casos para saltar entre instruções, o que torna difícil seguir a ordem das ações no código.

MAIS: Hackers atacam o Banco Central da Zâmbia

Além disso, é utilizado para lançar um novo malware denominado Ninja Trojan, uma ferramenta colaborativa complexa que permite que vários operadores trabalhem na mesma máquina em simultâneo.

O Ninja Trojan também fornece um grande conjunto de comandos, possibilitando aos atacantes controlar sistemas remotos, evitando ao mesmo tempo a deteção. É normalmente carregado na memória de um dispositivo e lançado por vários loaders.

O Ninja Trojan inicia a operação recuperando parâmetros de configuração do payload encriptado, e depois infiltra-se profundamente numa rede comprometida.

As capacidades do malware incluem a gestão de sistemas de ficheiros, o arranque de shells invertidas, o encaminhamento de pacotes TCP e até a tomada de controlo da rede em períodos de tempo específicos, que podem ser configurados dinamicamente usando um comando específico.

O malware assemelha-se também a outras estruturas pós-exploração bem conhecidas, tais como o CobaltStrike, com as características do Ninja que lhe permitem limitar o número de ligações diretas da rede visada aos sistemas de comando e controlo remoto sem acesso à Internet. Além disso, pode controlar indicadores HTTP e camuflar o tráfego malicioso nos pedidos HTTP, fazendo-os parecer legítimos através da modificação do cabeçalho HTTP e dos caminhos URL. Estas capacidades tornam o Trojan Ninja particularmente furtivo.

“O grupo ToddyCat é um sofisticado agente de ameaças com elevadas capacidades técnicas, capaz de voar sob o radar e de se tornar uma organização de alto nível. Apesar do número de loaders e ataques descobertos durante o último ano, ainda não temos uma visibilidade completa das suas operações e táticas. Outra característica notável do ToddyCat é o seu foco nas capacidades avançadas de malware – o Ninja Trojan recebeu o seu nome por uma razão. É difícil de detetar e, portanto, difícil de parar. A melhor maneira de enfrentar este tipo de ameaça é utilizar defesas multicamadas, que fornecem informações sobre bens internos e se mantêm atualizadas com as últimas informações sobre ameaças“, comenta Giampaolo Dedola, perito em segurança da Kaspersky.

Para saber mais sobre o ToddyCat, as suas técnicas e formas de proteger a sua rede de potenciais ataques, consulte o relatório em SecureList.