De uma pequena parceria entre dois jovens visionários a uma das maiores empresas tecnológicas do mundo, avaliada em mais de 3,4 mil milhões de dólares, a história da Microsoft está cheia de marcos que mudaram a forma como vivemos e trabalhamos.

De uma pequena parceria entre dois jovens visionários a uma das maiores empresas tecnológicas do mundo, avaliada em mais de 3,4 mil milhões de dólares, a história da Microsoft está cheia de marcos que mudaram a forma como vivemos e trabalhamos.

As Origens de um gigante (1975–1985)

Tudo começou em 1975, quando Bill Gates e Paul Allen fundaram a Microsoft, ao criarem uma versão da linguagem BASIC para o computador Altair 8800. Pouco tempo depois, em 1981, a empresa lançava o MS-DOS, sistema operativo que se tornaria uma referência nos computadores pessoais.

Em 1982, foi lançado o Flight Simulator 1.0, e no ano seguinte, surgiu o primeiro hardware da marca: o Microsoft Mouse. Já em 1985, nascia o Windows 1.0, a primeira versão gráfica do sistema operativo que viria a dominar o mercado.

Consolidação e sucesso mundial (1986–2000)

Em 1986, a Microsoft abre o seu capital em bolsa e inaugura a sede em Redmond. Dois anos depois, em 1988, surge o Microsoft Office, reunindo num só pacote as principais ferramentas de produtividade.

A década de 1990 foi marcada por uma série de lançamentos de sucesso:

-

Windows 3.0 (1990) — Com interface gráfica melhorada.

-

Windows 95 (1995) — Um enorme sucesso global.

-

Windows 98 (1998) — Continuação da liderança no mercado dos PCs.

Uma nova era com novos produtos (2000–2010)

Em 2000, Steve Ballmer substitui Bill Gates como CEO da Microsoft. Um ano depois, em 2001, são lançados dois produtos que marcariam gerações: o popular Windows XP e a primeira consola Xbox.

Microsoft remove acesso ao kernel do software de segurança

Contudo, nem todos os lançamentos foram bem-sucedidos. O Windows Vista, lançado em 2007, foi amplamente criticado, sendo considerado um dos maiores fracassos da empresa. A recuperação surgiu com o Windows 7 em 2009, que conquistou os utilizadores pela sua estabilidade e desempenho.

Em 2011, a Microsoft adquiriu o Skype, consolidando a sua presença no mundo das comunicações.

Uma Microsoft renovada (2012–2020)

O ano de 2012 marcou a estreia do Surface, o primeiro computador híbrido da empresa. Já em 2014, Satya Nadella assume o cargo de CEO e inicia uma nova fase da Microsoft, centrada na inovação, na computação em nuvem e na inteligência artificial.

Em 2015, é lançado o Windows 10, acompanhado dos inovadores HoloLens, óculos de realidade mista que combinam o mundo físico com o digital.

O Presente e o Futuro: A Era da Inteligência Artificial (2021–2025)

A década de 2020 está a ser marcada pela ascensão da inteligência artificial:

-

2021 – Lançamento do Windows 11, com um design moderno e maior foco na produtividade.

-

2023 – Início da era da IA com o lançamento do Copilot, assistente inteligente integrado nas aplicações Microsoft.

-

2024 – Chegada dos Copilot+ PCs, computadores com IA nativa e novas funcionalidades inteligentes.

Cinco décadas volvidas, a Microsoft continua a ser uma força impulsionadora no panorama tecnológico global. Dos sistemas operativos e software de productividade, passando pelo universo dos videojogos, até à computação na nuvem e à inteligência artificial, a empresa tem demonstrado uma notável capacidade de reinvenção e de antecipação das exigências do futuro.

A rede foi comprometida por um ataque silencioso que entrou precisamente por onde ninguém imaginava: o computador de um colaborador que trabalhava a partir de casa. Este tipo de situação, infelizmente, é comum — e não afecta apenas empresas multinacionais. Qualquer negócio, independentemente da sua dimensão, está sujeito a este tipo de invasão digital.

A rede foi comprometida por um ataque silencioso que entrou precisamente por onde ninguém imaginava: o computador de um colaborador que trabalhava a partir de casa. Este tipo de situação, infelizmente, é comum — e não afecta apenas empresas multinacionais. Qualquer negócio, independentemente da sua dimensão, está sujeito a este tipo de invasão digital. O

O  A

A  Em plena era da interconectividade, o conflito entre nações deixou de se limitar aos campos de batalha físicos. Segundo a Palo Alto Networks, o mundo está hoje mergulhado numa verdadeira guerra fria

Em plena era da interconectividade, o conflito entre nações deixou de se limitar aos campos de batalha físicos. Segundo a Palo Alto Networks, o mundo está hoje mergulhado numa verdadeira guerra fria

A

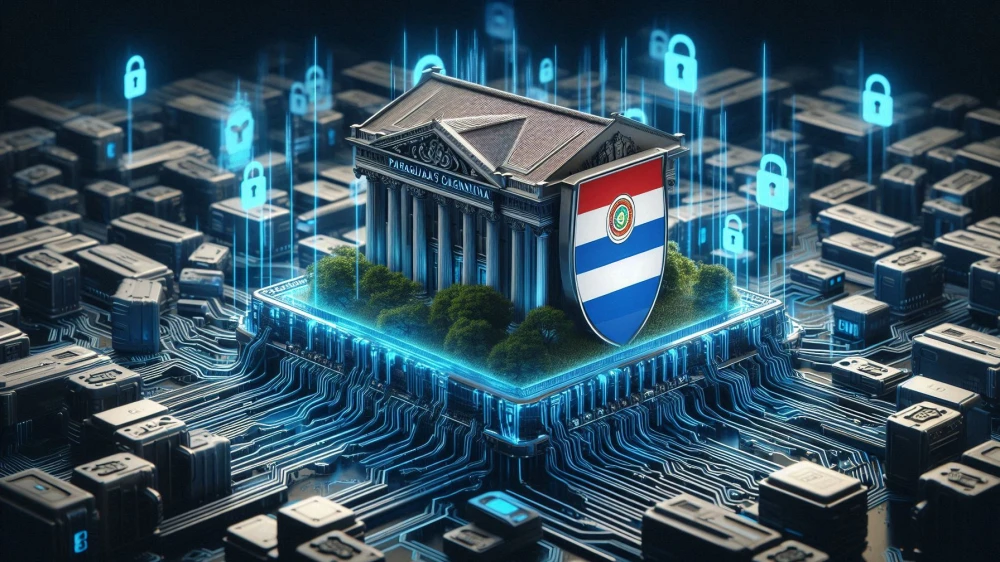

A  As informações pessoais de cerca de 7,4 milhões de cidadãos paraguaios foram comprometidas e colocadas à venda na dark web, na sequência de um ciberataque que terá tido origem na infeção por

As informações pessoais de cerca de 7,4 milhões de cidadãos paraguaios foram comprometidas e colocadas à venda na dark web, na sequência de um ciberataque que terá tido origem na infeção por  A Paratus, um fornecedor de serviços de telecomunicações em

A Paratus, um fornecedor de serviços de telecomunicações em