Em seu mais recente relatório sobre dados do atual conflito, a Check Point Research (CPR) alerta para a dimensão cibernética da guerra na Ucrânia, informando que nos primeiros 3 dias de combate, o número de ciberataques contra a administração pública e setor militar ucranianos sofreu um aumento de 196%. Do lado das organizações russas, o aumento foi de 4%.

Segundo área de Threat Intelligence da Check Point® Software Technologies Ltd., o phishing tem sido também uma outra arma de arremesso nesse conflito, com o número de e-mails de phishing em línguas eslavas orientais aumentou 7 vezes. Um terço dos e-mails maliciosos identificados dirigiam-se a destinatários russos e partiam de endereços de e-mail ucranianos.

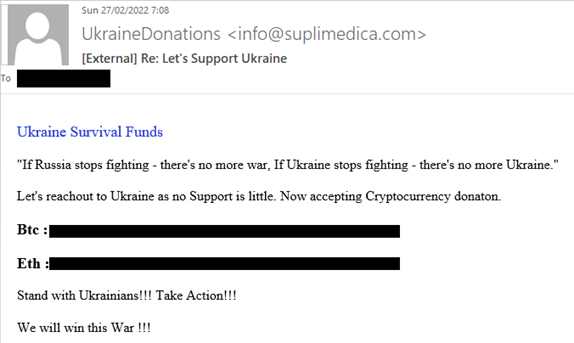

A CPR alertou ainda para os e-mails fraudulentos que procuram aproveitar-se da onda de solidariedade que se tem gerado face a situação atual.

Número de ciberataques contra a administração pública e o setor militar ucranianos aumenta 196%

A administração pública e setor militar ucranianos sofreram, de acordo com a CPR, um aumento de 196% do número de ciberataques nos primeiros três dias de conflito, comparado com primeiros dias de fevereiro de 2022. Verificando as estatísticas globais e relativas à Rússia para o mesmo setor, não há um aumento semelhante.

MAIS: Check Point Research: Trickbot é o malware mais usado pelos cyber-criminosos

Ciberataques na Rússia aumentam 4%

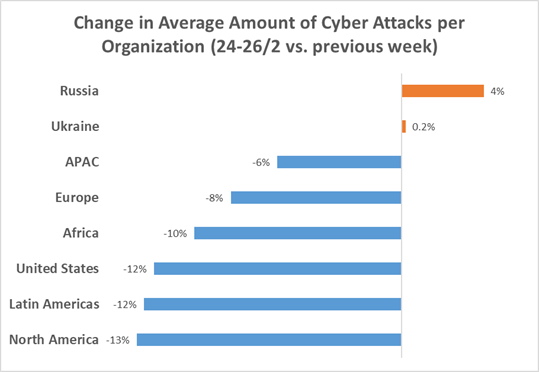

Nos passados dias, a CPR registou um aumento de 4% do número de ciberataques por organização russa, em comparação com os mesmos dias da semana anterior. Na Ucrânia, o aumento geral de ciberataques por organização aumentou em 2%. Outras regiões por todo o mundo vivenciaram um decréscimo de ciberataques por organização, como demonstrado pelo gráfico abaixo.

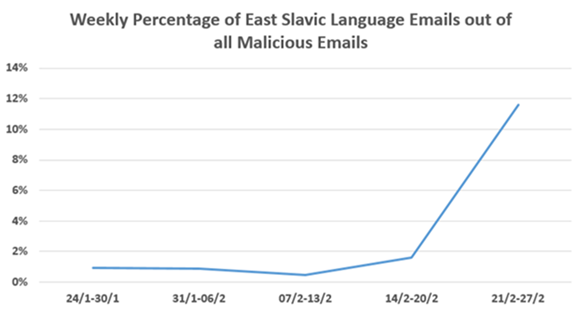

E-mails de phishing em línguas eslavas orientais aumenta 7 vezes

A CPR observou o aumento significativo em 7x do número de e-mails de phishing maliciosos enviados em línguas eslavas orientais (caracteres ucranianos e russos). O gráfico abaixo demonstra a percentagem de tais e-mails entre todos os e-mails maliciosos enviados por semana nas passadas 5 semanas:

Além disso, um terço desses e-mails de phishing dirigidos a destinatários russos foram enviados de endereços de e-mail ucranianos, reais ou falsificados.

MAIS: Check Point alerta para novo software malicioso que rouba credenciais

Atenção às fraudes nas doações para a Ucrânia

A CPR alerta ainda para os e-mails fraudulentos que têm procurado tirar vantagem da situação para obter lucro. Os investigadores partilham abaixo um exemplo de um e-mail real em que o destinatário é incitado a doar dinheiro a fundos de apoio para a Ucrânia falsos.

Dicas de segurança para quem pretende doar fundos à Ucrânia

- Falsos Domínios: Uma das técnicas mais comuns em e-mails de phishing é a utilização de falsos domínios ou domínios semelhantes. Por norma, parecem-se sempre com os originais e procuram parecer o mais legítimo possível. Por exemplo, se um endereço de e-mail é [email protected], um e-mail de phishing pode utilizar [email protected] ou [email protected]. Muitas vezes, os domínios, embora falsos são plausíveis.

- Desconfie de anexos inusitados: Um objetivo comum dos e-mails de phishing é enganar o destinatário para que este descarregue e execute malware anexado no seu computador. Para que isto funcione, o e-mail precisa incorporar um ficheiro capaz de correr o código executável. Em resultado, os e-mails de phishing podem ter anexos pouco usuais ou suspeitos. Por exemplo, uma suposta fatura enviada em ficheiro ZIP ou um documento anexado do Microsoft Office que exija que as macros sejam ativadas para visualizar o conteúdo. Nestes casos, é provável que se trate de um e-mail malicioso.

- Suspeite da gramática incorreta e do tom da mensagem: Muitas vezes, os e-mails de phishing não são escritos por pessoas fluentes na língua. Isto significa que estes e-mails podem conter erros gramaticais ou simplesmente soar mal. É pouco provável que e-mails reais de uma organização legítima tenham estes erros, pelo que devem ser um sinal de aviso de um potencial ataque de phishing. Os e-mails de phishing são concebidos para convencer o destinatário a fazer algo que não seja do seu melhor interesse (dar informação sensível, instalar malware, etc.). Para o conseguir, os atacantes usam habitualmente truques psicológicos nas suas campanhas, como por exemplo:

-

- Sentido de Urgência: Os e-mails de phishing costumam dizer aos seus destinatários que algo precisa de ser feito de imediato. Isto porque alguém com pressa tem menos probabilidades de pensar se o e-mail parece suspeito ou se é legítimo.

- Uso de Autoridade: Os chamados esquemas BEC (Business E-mail Compromise) e outros tipos de e-mails de phishing são exemplos de ataques em que há uma tentativa do atacante de se fazer passar pelo CEO da empresa ou por outra pessoa de autoridade. O objetivo é tirar proveito da tendência do destinatário em seguir ordens.

- Atenção aos pedidos suspeitos: Os e-mails de phishing são concebidos para roubar dinheiro, credenciais ou outras informações sensíveis. Se um e-mail requer algo que parece invulgar ou suspeito, podemos estar perante um ataque de phishing.