No principio desse ano, a Europol desferiu um dos maiores golpes contra o crime cibernético dos últimos anos no velho continente, onde em uma ação conjunta entre as autoridades de países como Estados Unidos, Alemanha e Holanda, entre outros, desmontou a rede de ‘bots’ do perigoso ‘malware’ Emotet, que desde 2014, o ano de seu nascimento, foi capaz de gerar prejuízos próximos dos 2,21 mil milhões de euros.

Agora, 10 meses após o seu desaparecimento, vários analistas e empresas de segurança cibernética alertam que o mesmo está de regresso, segundo o jornal espanhol ‘ABC’ nesta quinta-feira.

“Curiosamente, tudo indica que, desta vez, os criminosos estão a usar a infraestrutura TrickBot existente para reconstruir o botnet Emotet. Até ao momento não foram detectadas campanhas massivas de spam, normalmente utilizado por esta ameaça para se propagar através de anexos em formato Word ou Excel, embora tenham sido detectados alguns e-mails que estão a ser enviados dos próprios computadores comprometidos”, explicou Josep Albors, chefe de pesquisa e conscientização da empresa de segurança cibernética ESET.

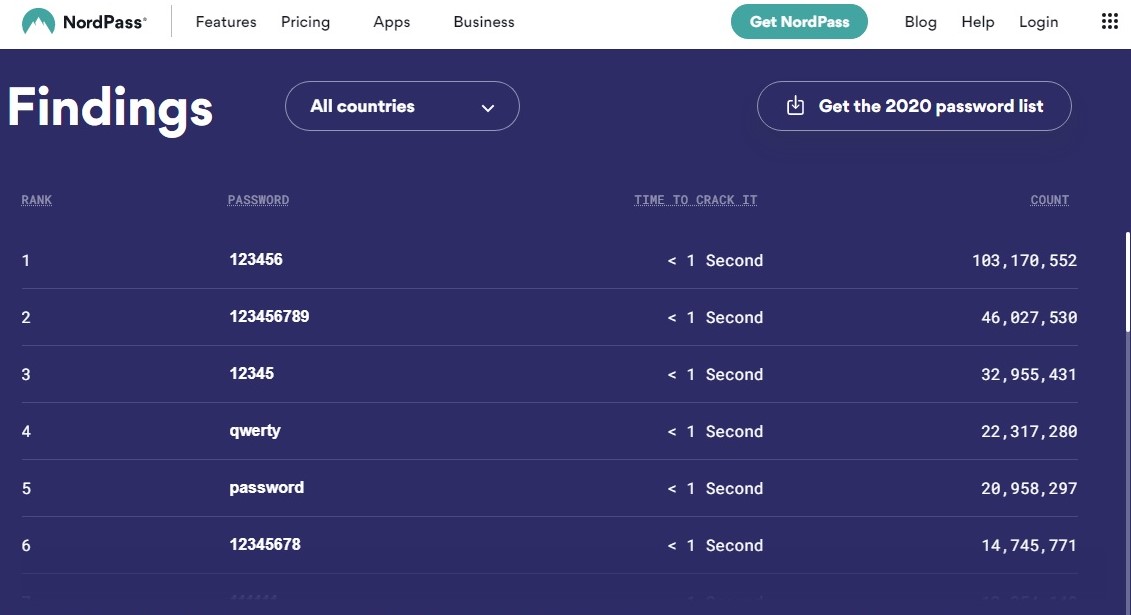

Em 2019, o Centro de Cibersegurança Australiano alertou as organizações do seu país sobre uma ampla ameaça virtual global proveniente do malware Emotet, que é um cavalo de Tróia sofisticado que pode roubar dados e também carregar outros malwares consigo. A operacionalidade desse malware é como uma senha não muito sofisticada: um lembrete sobre a importância de criar uma senha segura para se proteger contra ameaças virtuais.

MAIS: Ransomware: quão perigoso é e o que pode ser feito a respeito?

Então, o Emotet é um trojan espalhado predominantemente através de e-mails fraudulentos (malspam), onde essa infeção pode chegar via script malicioso, ficheiros de documentos macro-enabled ou link malicioso. De referir que os e-mails com Emotet pode conter promoções familiares concebidas de tal modo que pareçam um e-mail legítimo, bem como tentar persuadir os utilizadores para clicar nos ficheiros maliciosos, usando uma linguagem apelativa acerca de “A sua fatura”, “Detalhes de pagamento” ou, eventualmente, a chegada próxima de uma encomenda de empresas de transporte bem conhecidas.

Segundo as noticias, o software malicioso voltou a ficar visível na última segunda-feira, 15 de Novembro, que destacaram que o Emotet encontrado atualmente “tem mais possibilidades para cibercriminosos” do que o anterior, embora a forma de se espalhar seja a mesma de sempre.

“A primeira coisa que fazem é tentar infetar uma máquina por meio da isco típica de um arquivo em um e-mail. Os modelos também são muito semelhantes aos que usavam no passado.”

O especialista continua dizendo que agora se assiste a uma “reconstrução do Emotet a partir do zero”.

“Antes, era usado por vários grupos de cibercriminosos para espalhar outros tipos de código malicioso. Agora eles estão a usar o Trickbot (um Trojan usado para roubar informações que permite controlar todos os dispositivos infetados remotamente) para crescer novamente usando a infraestrutura que ainda existe de outro botnet e a partir daí começar a tecer a sua própria novamente.”

As letras das músicas vão ser desenvolvidas pela empresa Musixmatch que disponibilizará mais de 8 milhões de letras de música. Com ou sem plano pago, a ferramenta vai funcionar em dispositivos IOS e Android, desktops, televisões e consolas de jogos, bastando selecionar a opção “Visualização em reprodução” para acompanhar a letra ao mesmo tempo que a música está a ser reproduzida. A publicação engadget explica ainda que junto desta opção estará também aquela que permite partilhar a letra nas redes sociais.

As letras das músicas vão ser desenvolvidas pela empresa Musixmatch que disponibilizará mais de 8 milhões de letras de música. Com ou sem plano pago, a ferramenta vai funcionar em dispositivos IOS e Android, desktops, televisões e consolas de jogos, bastando selecionar a opção “Visualização em reprodução” para acompanhar a letra ao mesmo tempo que a música está a ser reproduzida. A publicação engadget explica ainda que junto desta opção estará também aquela que permite partilhar a letra nas redes sociais.

A Africell and Industry Five esperam que o primeiro lote de Afriphones fabricados na RDC estejam prontos em fevereiro de 2022. A disponibilidade dos dispositivos está sujeita a testes de padrões de desempenho rígidos antes da distribuição para a população de mais de 90 milhões do país.

A Africell and Industry Five esperam que o primeiro lote de Afriphones fabricados na RDC estejam prontos em fevereiro de 2022. A disponibilidade dos dispositivos está sujeita a testes de padrões de desempenho rígidos antes da distribuição para a população de mais de 90 milhões do país.