A consultora Check Point Research disse hoje que, entre os ficheiros roubados ao WhatsApp num ataque, há mais de 500 mil registos angolanos “disponíveis para venda”, referiu, num comunicado.

A empresa, especializada em cibersegurança a nível mundial, “analisou os ficheiros relacionados com os dados de utilizadores WhatsApp que se encontram à venda na Darknet, e revelou que a fuga contém 360 milhões de números de telefone de utilizadores do WhatsApp de 108 países”.

De acordo com a consultora, “em Angola mais de 500 mil registos foram afetados”, sendo que “nos últimos quatro dias, os ficheiros, que incluem códigos de marcação internacional e foram postos à venda pela primeira vez, estão agora a ser distribuídos livremente entre os ‘hackers’”.

De acordo com a Check Point Research, “embora a informação à venda seja apenas números de telefone ativos e não o conteúdo de quaisquer mensagens em si, esta é uma violação em grande escala de uma aplicação móvel utilizada por milhões de pessoas em todo o mundo”, alertando que “uma consequência imediata da violação é o potencial de esses números serem utilizados como parte de ataques de ‘phishing’ personalizados através da própria aplicação”.

“Apelamos a todos os utilizadores da WhatsApp para serem extravigilantes em relação às mensagens que recebem e pratiquem extremo cuidado quando se trata de clicar em quaisquer ligações e mensagens partilhadas na aplicação”, sublinhou.

MAIS: WhatsApp para Windows recebe novas funcionalidades para chamadas

De acordo com a consultora, “uma vez que os cibercriminosos tenham acesso a números de telefone que depois são vendidos, ataques como ‘vishing’ ou ‘smshing’ são suscetíveis de se seguir”, explicando que o ‘vishing’ “é uma forma de ataque de engenharia social em que uma vítima é enganada a dar informações por telefone, enquanto o ‘smshing’ é conduzido através de SMS”.

“Com milhões de registos disponíveis para comprar, é altamente provável que estes tipos de ataques aumentem”, referiu, indicando que “é também possível que os ‘hackers’ possam aceder a outros serviços ‘online’ utilizando o número de telefone, o que pode ter consequências mais prejudiciais”.

A Check Point Research adiantou ainda que “encontrou um aumento nos ataques de ‘phishing’ por volta da época de férias, com um aumento de 17% nos e-mails maliciosos durante a Black Friday e a Cyber Monday”.

Após a fuga de dados do WhatsApp, e dada a época do ano, a consultora deixou algumas recomendações de segurança.

“Certifique-se de que o remetente é de confiança”, referiu, aconselhando os consumidores a “nunca clicar em ligações de remetentes desconhecidos”, sendo que “se não tiver o número atribuído a um contacto conhecido e não conseguir verificar a sua identidade, bloquear imediatamente o número”.

A Check Point Research indicou ainda que “se a ligação dentro de uma mensagem WhatsApp aparecer para se ligar a um serviço legítimo que deseja utilizar”, o consumidor deve ir “diretamente para o website da empresa para procurar os produtos e efetuar transações”.

“Não clique em quaisquer ligações suspeitas”, apelou, salientando que, “se o URL na mensagem parecer suspeito, é provável que o seja” e pedindo para não encaminhar “essa mensagem para evitar a divulgação de ligações maliciosas a amigos e familiares”.

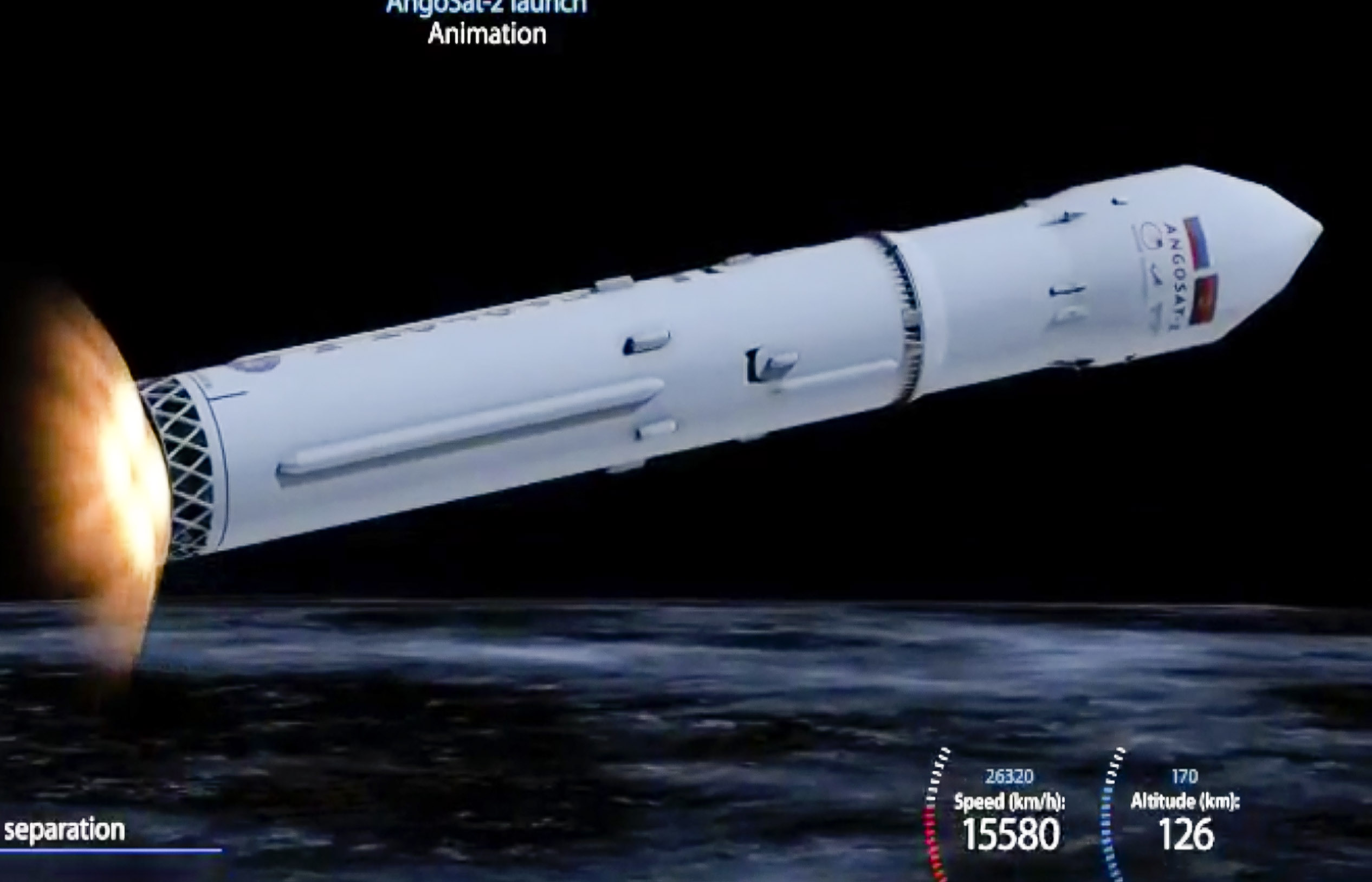

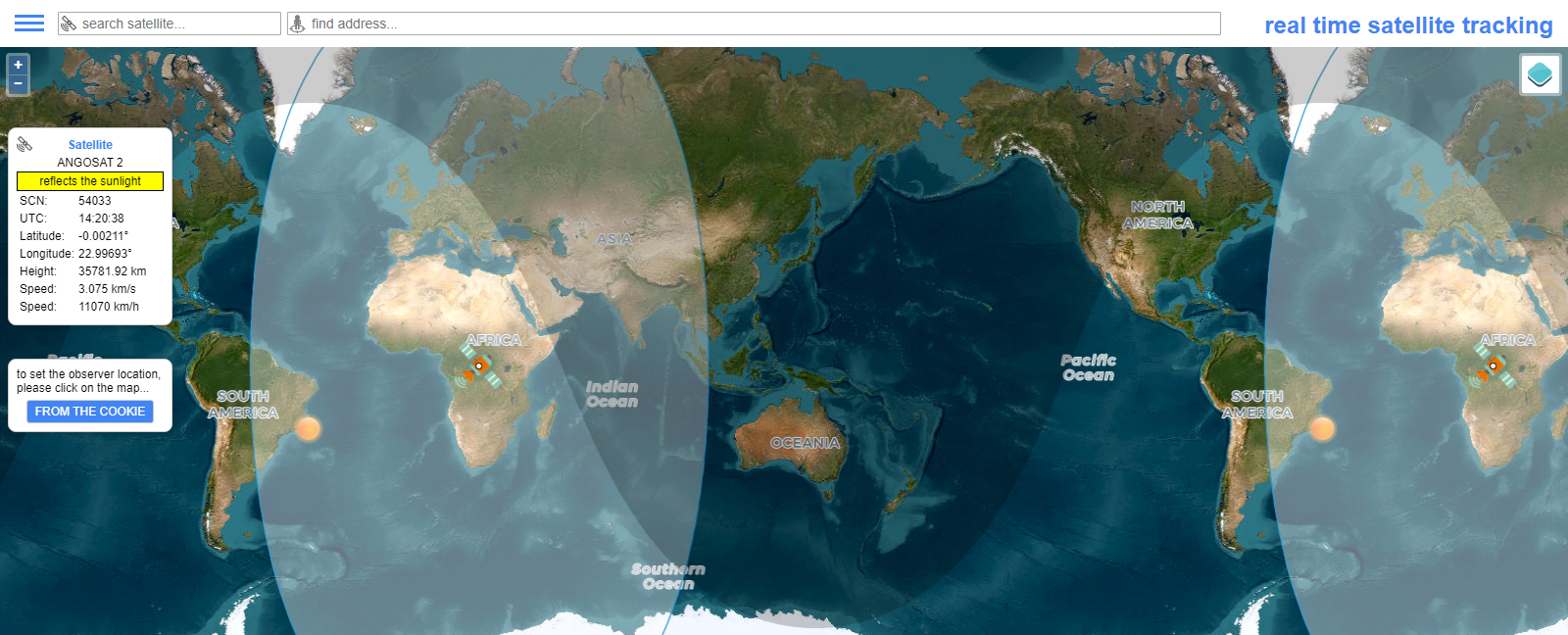

A sensivelmente três meses (12 de outubro de 2022), foi oficialmente lançado o primeiro satélite angolano, denominado “Angosat-2”. Conforme previsto, foi cumprida a fase de separação do satélite, os testes de verificação da sua funcionalidade, que segundo os planos, poderia acontecer num período variável entre 60 e 90 dias.

A sensivelmente três meses (12 de outubro de 2022), foi oficialmente lançado o primeiro satélite angolano, denominado “Angosat-2”. Conforme previsto, foi cumprida a fase de separação do satélite, os testes de verificação da sua funcionalidade, que segundo os planos, poderia acontecer num período variável entre 60 e 90 dias.

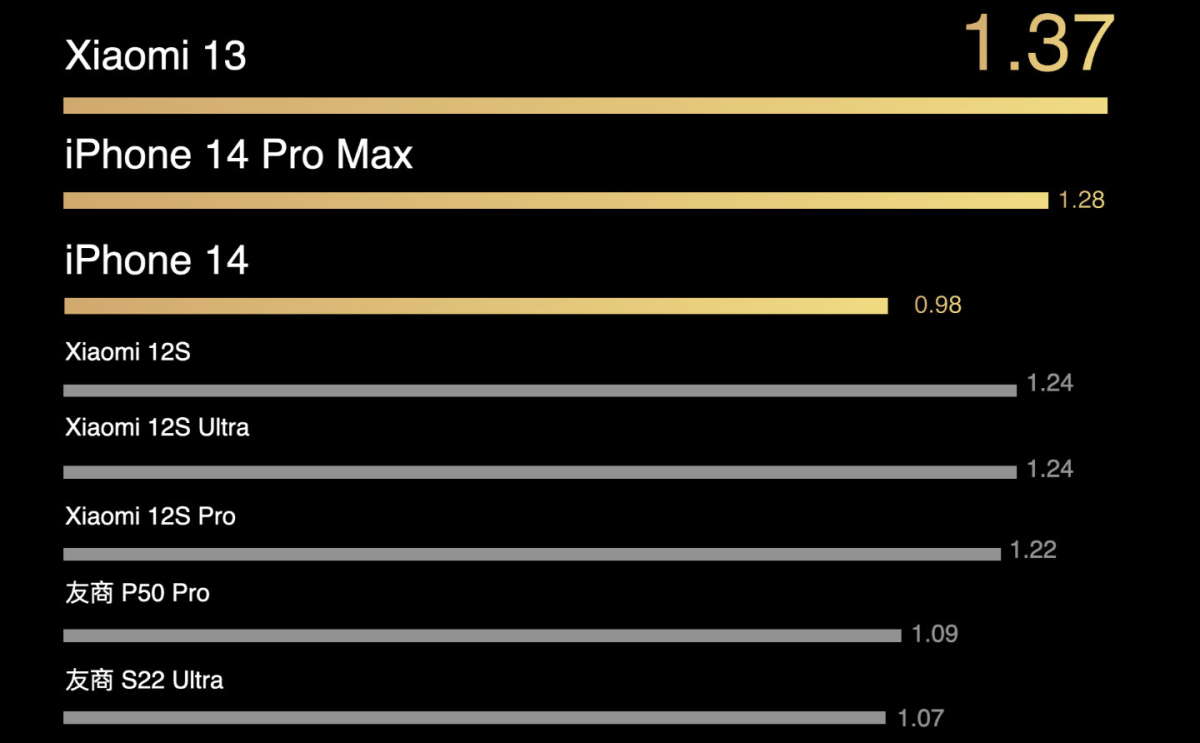

Não é novidade para muitos de nós, que a Xiaomi continua a crescer no mercado dos smartphones e tem uma novidade para mostrar em breve. O Xiaomi 13 vai ser apresentado na próxima 5.ª feira e a marca quer voltar a mostrar como consegue evoluir nas suas propostas. Este novo smartphone promete mudar muito o mercado e os objetivos são claros. O Xiaomi 13 quer bater-se com o resto dos equipamentos de topo e tem no iPhone 14 o alvo a abater com todas as suas características

Não é novidade para muitos de nós, que a Xiaomi continua a crescer no mercado dos smartphones e tem uma novidade para mostrar em breve. O Xiaomi 13 vai ser apresentado na próxima 5.ª feira e a marca quer voltar a mostrar como consegue evoluir nas suas propostas. Este novo smartphone promete mudar muito o mercado e os objetivos são claros. O Xiaomi 13 quer bater-se com o resto dos equipamentos de topo e tem no iPhone 14 o alvo a abater com todas as suas características